随着互联网的迅猛发展,越来越多的网络技术和工具开始影响人们的上网方式。其中,暗网作为网络世界的“禁地”,吸引了大量追求隐私、反审查以及匿名性的用户。尽管暗网拥有诸多应用场景,但由于其深度匿名特性,也使得不法分子在此活动频繁,这样的环境对安全性提出了极高的要求。为了能够有效避开监管机构的追踪和封锁,暗网的访问方式不断演化,其中最具代表性的技术之一便是多重跳板配置。

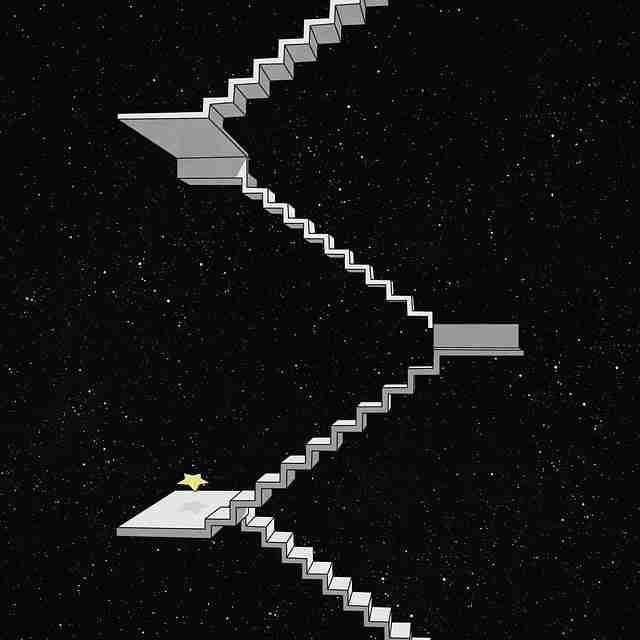

所谓“跳板”,是指通过多个中介服务器或节点转发网络请求,从而实现匿名和伪装的功能。而多重跳板配置则是在多个跳板节点上交替跳转,使得用户的真实IP地址和活动轨迹更加难以追踪。这种技术突破了传统网络访问的安全防护,确保了用户能够安全地穿越复杂的网络环境,进入暗网的禁地。

技术突破:多重跳板配置的实现

多重跳板配置的核心原理在于通过层层代理服务器和节点中转,将用户的网络请求从起点到终点进行多次转发。每一层的跳板节点都仅能看到前后节点的基本信息,而无法得知数据的源头和目的地。这种方式有效地防止了数据包在传输过程中被追踪和篡改,从而保证了用户的匿名性。

实现多重跳板配置的技术并不简单,通常需要借助像Tor、I2P这样的匿名网络工具,它们通过不同的算法和节点链路配置,在全球范围内提供多个跳板供用户选择。每一个用户在访问暗网时,都会选择一个不同的路径,由多个跳板组成的线路就能有效地对抗常规的监控手段。

技术突破的另一层含义在于,随着加密技术的提升,多重跳板的配置不仅仅依赖于常规的代理服务器,还开始结合更为复杂的加密协议,进一步增强了数据传输过程中的隐秘性和安全性。例如,随着量子加密技术的逐步成熟,暗网的多重跳板配置也逐渐朝着量子通信的方向发展,这为暗网的访问提供了更加先进的技术保障。

除了加密技术的进步外,机器学习和大数据技术的引入也极大地推动了多重跳板配置的优化。通过大数据分析和自动化配置,暗网用户能够根据自身需求选择最适合的跳板路径,并在访问过程中实时调整跳板节点,以确保最高的匿名性和安全性。

尽管多重跳板技术提供了更高层次的隐私保护,它也带来了不可忽视的风险和挑战。

风险与挑战:技术突破背后的隐患

虽然多重跳板配置技术有效地提升了暗网的访问隐秘性,但它的使用并非没有风险。多重跳板配置对用户的技术要求较高,对于普通用户而言,配置过程可能较为繁琐且容易出错。若配置不当,可能会导致网络请求暴露或者被恶意监控,这对用户隐私构成严重威胁。

多重跳板的复杂性意味着数据传输的速度将会受到影响。在多个跳板之间来回穿梭,数据包必须经过不同的中转节点,导致网络延迟和带宽受限。这对于需要实时性较高的应用场景,比如在线游戏或流媒体观看,可能会造成较大困扰。为了保证较高的匿名性,很多暗网访问者不得不忍受速度上的牺牲。

最为严重的风险在于,尽管多重跳板配置通过加密技术保护了用户的隐私,但并非所有跳板节点都值得信赖。部分不法分子可能通过设置恶意节点来拦截和篡改数据流,或者通过恶意操作获取用户的私人信息。随着技术的进步,许多国家和地区的政府机构也在加大对暗网的打击力度,暗网的节点一旦被发现和封锁,将导致用户访问失败或隐私泄露。

面对这些挑战,网络安全专家和技术开发者正不断提出新的解决方案。例如,通过分布式网络和智能节点的结合,提升跳板节点的可靠性和安全性,减少被监控的可能性。未来的量子通信技术也有望彻底解决现有加密技术中的漏洞,提供更为安全的访问路径。

暗网禁地的多重跳板配置技术代表了当前最前沿的隐私保护技术,它为用户提供了突破性的数据隐蔽与访问保障。伴随而来的技术复杂性、速度损耗及潜在的安全风险也使得其应用面临诸多挑战。为了在确保安全的同时突破技术限制,暗网用户和技术专家们仍需不断探索和优化。